本文为Why and How zk-SNARK Works: Definitive Explanation论文学习心得,纯粹个人在阅读过程中的疑问和思考,读后感受到数学之美。详细的理解请阅读附录引用的文章。(PS. 于24年7月重读文章,并且根据最新理解更正了之前的不少理解错误。仍在学习中,错漏之处敬请指教)

零知识证明从原始逻辑,简化到一阶约束电路(rank-1 constraint system, R1CS),再等同转换为多项式(quadratic arithmetic program,QAP)。这个过程的逻辑可以参考V神的文章。零知识证明的最终都落脚到对多项式的证明。

2. The Medium of a Proof

- 两个阶的多项式最多只有个交集,在任意取值点的多项式的值,多项式相等的概率极小,因此该值可以从 概率上 等同于唯一标识该多项式。prover需要通过知道取值点的正确取值来证明,他知道该多项式本身。

- 最简流程

- Verifier chooses a random value for and evaluates his polynomial locally

- Verifier gives to the prover and asks to evaluate the polynomial in question

- Prover evaluates his polynomial at and gives the result to the verifier

- Verifier checks if the local result is equal to the prover’s result, and if so then the statement is proven with a high confidence

- 存在问题

- prover可以通过其他方式得到该取值点的多项式结果,无法确保该结果是经过多项式计算得来。而零知识证明其中一点就是要证明prover确实执行了计算逻辑。

- 多项式的阶数需要足够高,否则碰撞几率不可忽略。

3 Non-Interactive Zero-Knowledge of a Polynomial

本章是zk-snark的理论基础。

3.2 Factorization

证明多项式 :

prover待证明的是从原始逻辑电路(含电路输入)通过转化而来的多项式,要能被整除,也就是其在这些取值点都满足电路约束。prover不能直接提供的各阶系数,避免暴露了原始信息,也就是零知识。是prover和verifier各方已知的,prover构造时,需要满足的各个根都满足电路约束。

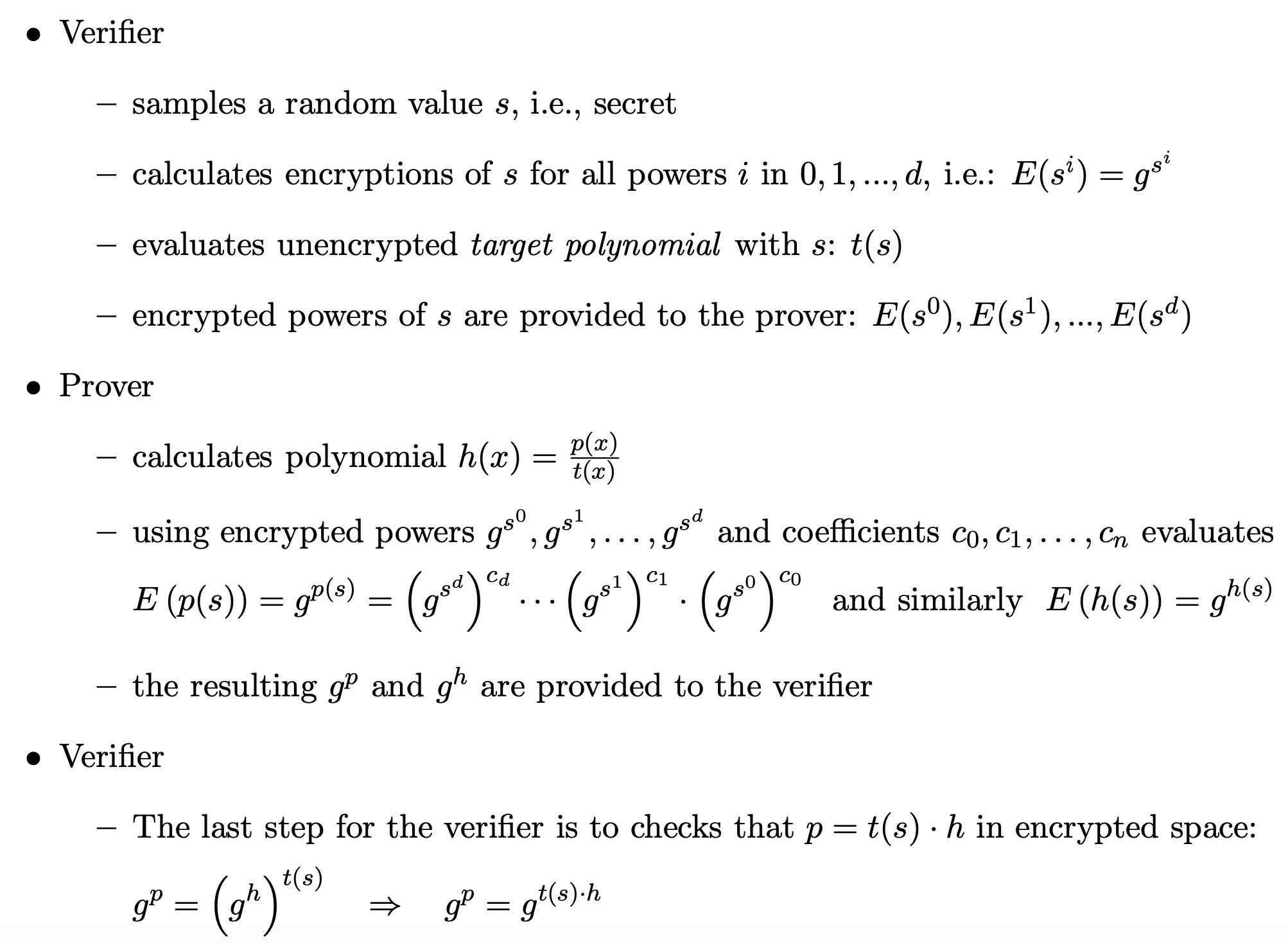

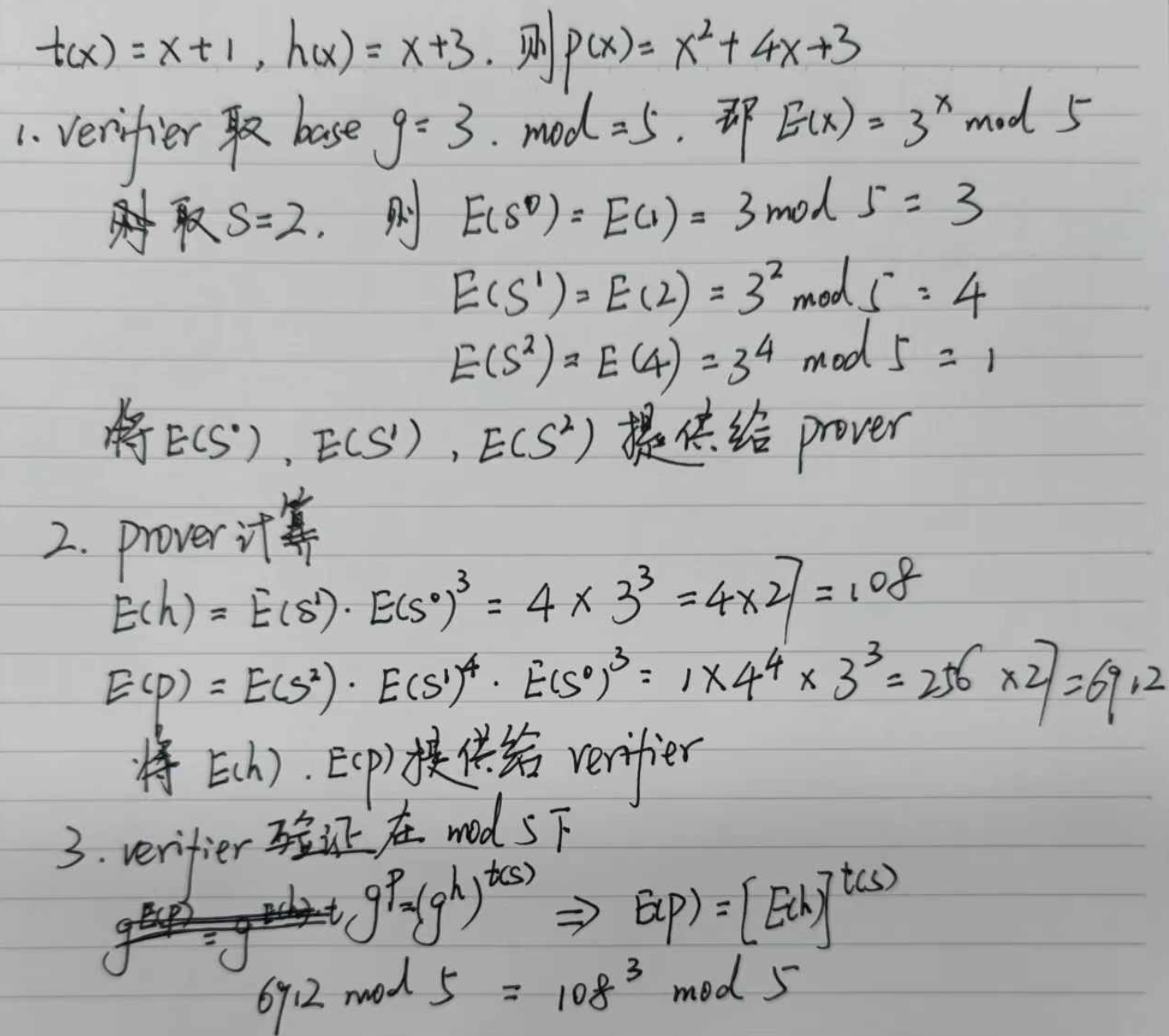

- 流程

- Verifier samples a random value , calculates (i.e., evaluates) and gives to the prover

- Prover calculates and evaluates and ; the resulting values are provided to the verifier

- Verifier then checks that , if so those polynomials are equal, meaning that has as a cofactor.

- 存在问题

- prover通过计算得到后,可以随意选择,直接计算值,verifier无法验证prover是否知道。同理也可以构造任意的多项式,并且满足。

- 多项式的阶数没有得到证明保证。

3.3 Obscure Evaluation

上述问题中,prover知道的原始值,从而也可计算得到。这里模糊计算的引入,目的就是为了使得对于prover不可见。

3.3.1 Homomorphic Encryption(同态加密)

Choose a base natural number (say 5) and to encrypt a value we exponentiate to the power of that value. , Where 125 is the encryption of 3.

原始值的加减乘除都可以相应的转换为加密后的值的指数运算。

- 存在问题

- 将125持续的除以5,直到结果为1,此时的step就是加密的3。

3.3.3 Strong Homomorphic Encryption

模运算,从无限值域变成有限离散值域,而且运算满足交换律结合律。同时,在模数足够大的时候,逆运算是极度困难的,无法通过结果计算因子,这也是当前加密算法的基础所在。基本流程如下:

- encryption : (mod 7)

- multiplication : (mod 7)

- addition : (mod7)

- 局限性

while we can multiply an encrypted value by an unencrypted value, we cannot multiply (and divide) two encrypted values, as well as we cannot exponentiate an encrypted value.

两个加密结果间无法直接进行乘法运算。(下文引入pairing配对函数,解决乘法运算)

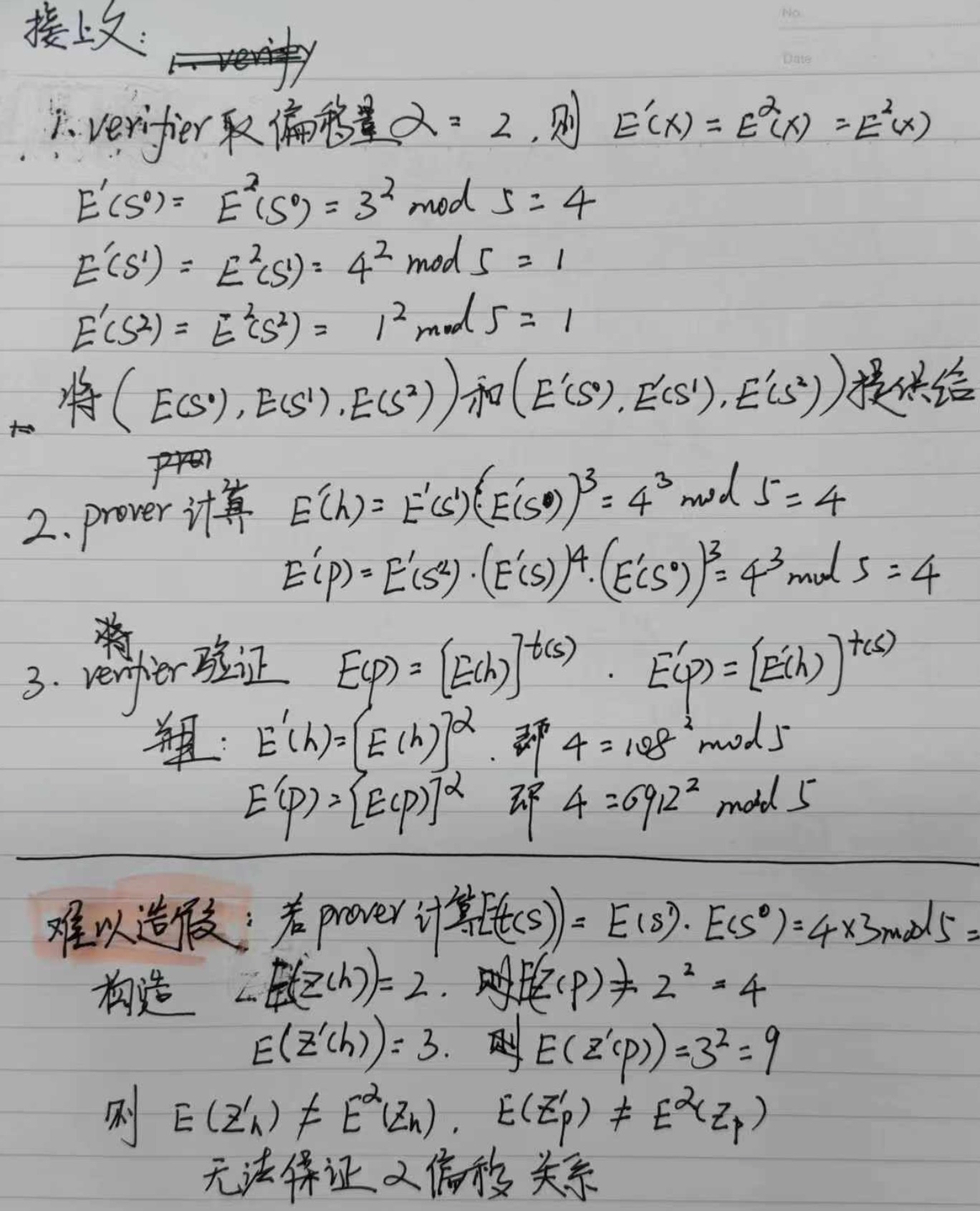

3.3.4 Encrypted Polynomial

- 现在prover已经无法得知s的具体值。但是,prover可以用等计算出,从而任意的选择和,满足提交给verifier。思路是,要保证prover计算时,只使用 到verifer提交的等值。

3.4 Restricting a Polynomial

Knowledge-of-Exponent Assumption (or KEA)达到以下效果:

- Bob has applied the same exponent (i.e., ) to both values of the tuple

- Bob could only use the original Alice’s tuple to maintain the relationship

- Bob knows the applied exponent , because the only way to produce valid is to use the same exponent

- Alice has not learned for the same reason Bob cannot learn

即Prover必须使用verifier提供的基于计算出来的值进行计算,verifier可以通过验证间仍然保持 的指数偏移量关系。同时verifier无法得知prover使用的参数的值。 成立的基础是基于 的值无法通过有效计算得到,只能是暴力破解,而有限时间内暴力破解在现实中不可行,认为是实践上的安全。

3.5 Zero-Knowledge

类似verifier引入 保证prover使用其提供的值进行运算,相应的prover也映入 指数偏移量。例如prover计算 , verifer从偏移后的计算结果无法得到原始信息,即所称的 零知识。

3.6 Non-Interactivity

非交互式。多方各自独立验证,防止verifier和prover联合作假或者泄漏,proof可以重用提高效率,并且prover无需时刻在线响应。

3.6.1 Multipication of Encrypted Values

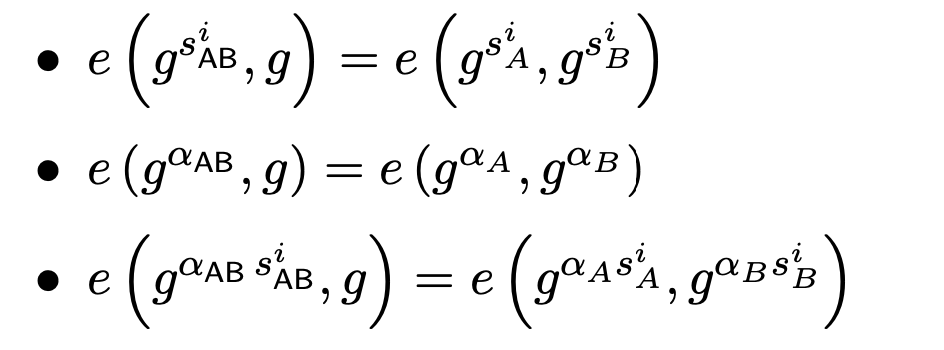

核心是Cryptographic pairings(配对函数),即找到算法可以支持加密后数值的同态乘法运算(小节3.3.3中不支持),即,即两个原始参数执行加法同态加密及配对后,仍然满足原本的结合率交换律,同时也满足乘法同态。 注意:这里的配对函数只能接受两个同态加密值作为输入,而且其算法也是不可逆的,即不能通过高效算法在有限时间内,从结果推算出两个输入值。 将其中的记做 ,则

3.6.2 Trusted Party Setup

假设一个可信第三方生成了上文所述的秘密和偏移量,这里实际情况下通常是由多个参与方使用MPC多方安全计算的方式共同生成的(小节3.6.3)。由此可以产生一系列的加密值 ,这就是所谓的common reference string, CRS,分位两组:

- Proving key :

- Verification key :

然后verifier验证

- ,即

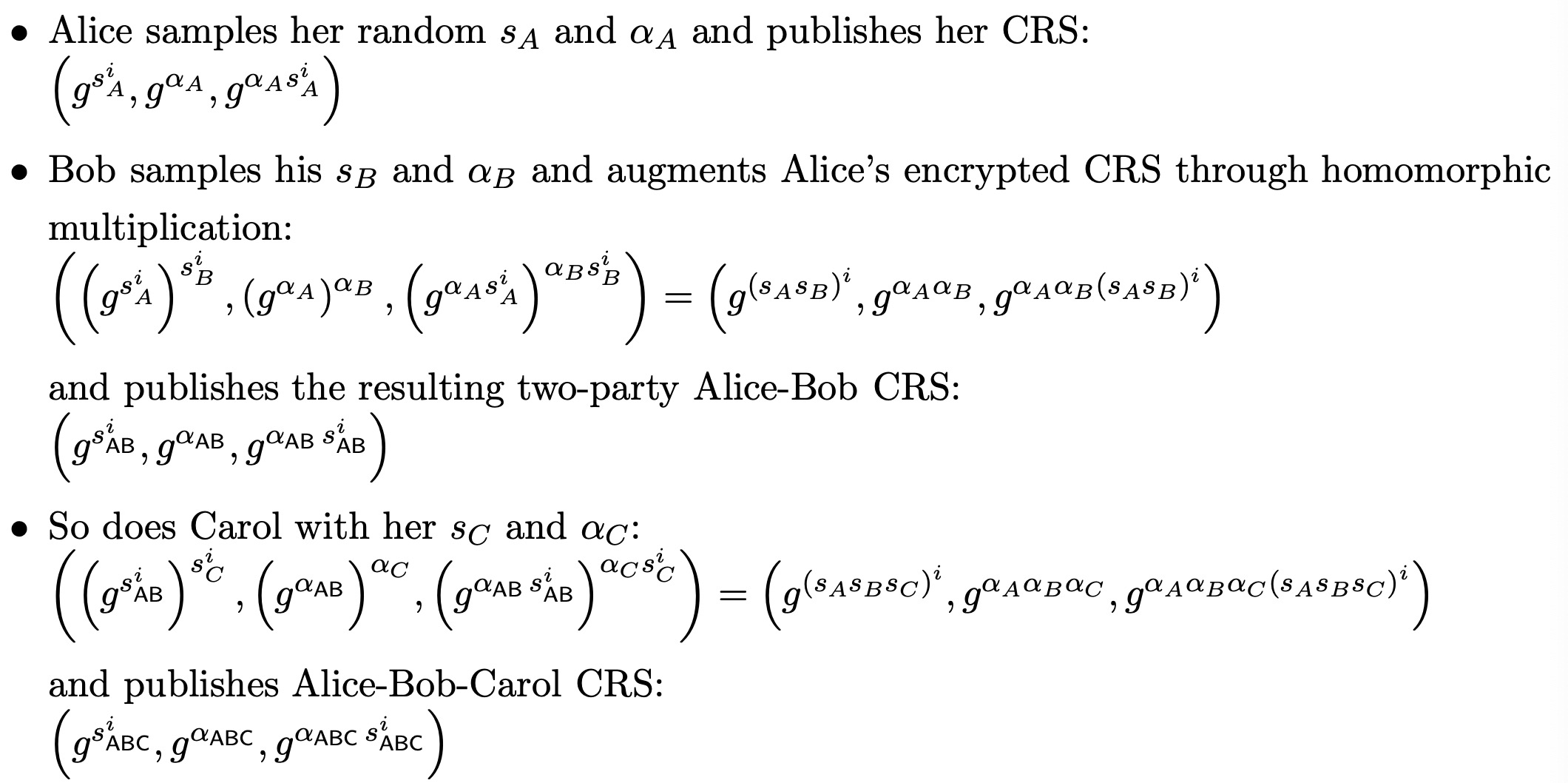

3.6.3 Trusting One out of Many

因为知道秘密和偏移量就可以伪造证明,因此引入多方安全计算,共同构造CRS(common reference string)。以三方计算为例,实际上参与方数量不限,依次执行下述流程,只要至少一方是诚信的,整个setup的过程就是安全的:

因此,最后的秘密。

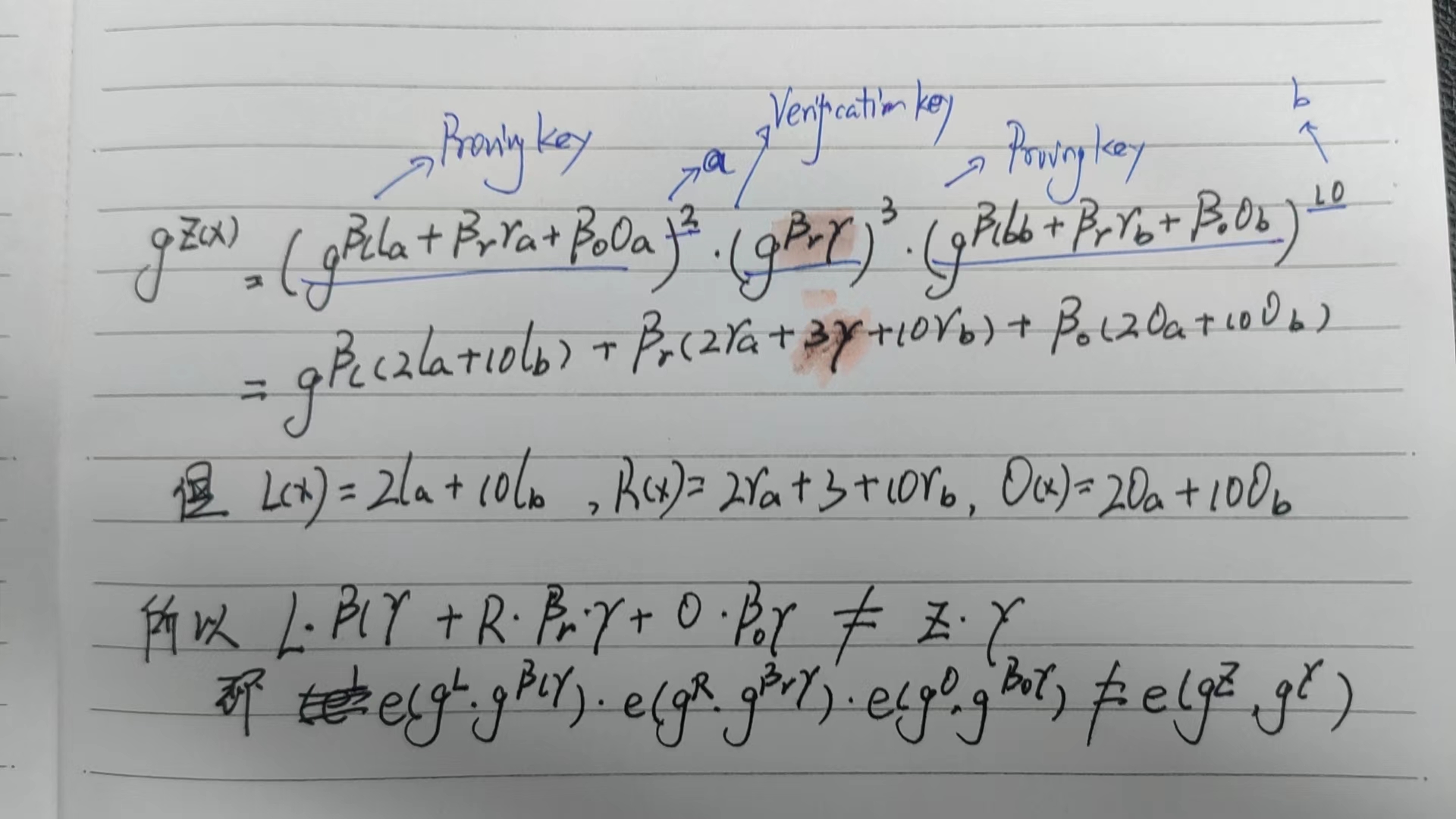

同时,因为整个流程是各个参与方依次执行的,为保证最后的结果确实包含了各方的贡献,必须要验证。利用配对函数,可以依次的验证每个参与方的计算过程,都诚实的使用了前一个参与方的输出。因此,每一方都必须增加额外输出用以验证,以Bob为例,需要同时计算和输,然后各方验证:

3.7 Succinct Non-Interactive Argument of Knowledge of Polynomial

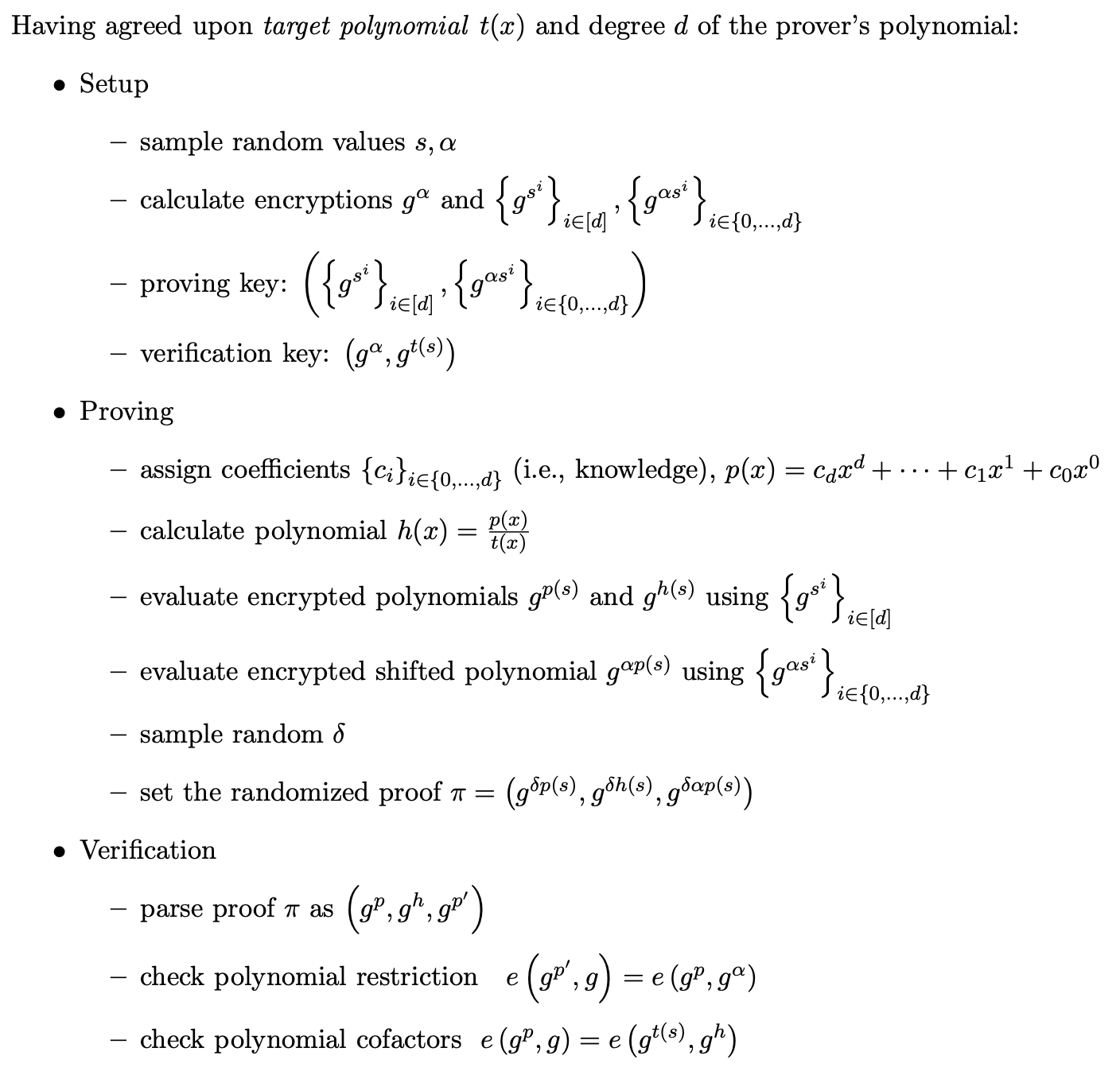

前提prover和verifier都共识目标多项式和prover的多项式的阶数。

总结:

以下引用安比实验室的总结:

even@安比实验室:总结一下这篇文章中一步一步解决了下面的几个问题:

保证 prover 的证明是按照规则正确构造的 ——> KEA

保证知识的零知性 ——> “无成本的”δ 变换

可复用证明 ——> 非交互式

非交互中如何设置安全公开且可复用的参数 ——> 参数加密,verifier 借助密码配对进行验证

保证参数的生成者不泄密 ——> 多方的 Setup

至此,一个用来证明多项式知识的完整的 zk-SNARK 协议就构造出来了,不过现在的协议在通用性上依然还有很多限制,后面的文章将继续介绍如何构造通用的 zk-SNARK。

4 General-Purpose Zero-Knowledge Proofs

上章是基本思想和算法,本章推广到实际的通用协议,从电路约束转换到最终的多项式零知识证明。

4.3 Enforcing Operation

简化多项式 。例如,为了验证 ,取公共因子,构造任意三个多项式,必须满足, 则在必然等于0,也就是其中一个根为0。可以发现这样的有无数个。

4.5 Multiple Operartions

例子里计算,拆分成中间结果:

取任意因子,例如1,2,3(任意取值),那么经过,经过,经过。这样做的好处是,将所有的约束都在一个多项式里表达,因此可以一次性的验证。则的根就是1,2,3,即。

4.6 Variable Polynomials

目前为止缺乏约束,例如,计算没有按照逻辑使用中间结果进行运算,或者对同一个参数在不同的等式中赋予不同的值进行运算,也就是prover在证明一个无关电路。主要原因是,回顾当前的proving key里包含的是和的加密值,即多项式的各阶系数是由prover赋值的,因此prover可以控制多项式的形式。以文中例子,假设还是取因子为1,2,3,prover可以伪造取值,只要,等式仍然满足约束,但明显这是属于prover在证明另一个电路了。

则针对在setup阶段不再提供各阶的加密值,而是改为提供电路相关的多项式的加密值。假设还是取因子为1,2,3,则,也就是对电路而言,如果该参数作为运算数,则值为1,否则为0。而prover再针对该电路赋值,则,即限定了。这样,就无法在不同的等式约束中,对同一个参数使用不同的赋值,因为系数是固定的,也就是参数值和。此外,和同理。至此,setup阶段已经变成原始电路多项式限定相关的,也就是限定了待验证的问题。

- Q1 : 如果参数分别在中,如何同时保证其值是一致的?

- A1 : 在小节4.9.2解决。

4.7 Construction Properties

Note the operation’s construction is also called “constraint” because the operation represented by polynomial construction does not compute results per se, but rather checks that the prover already knows variables (including result), and they are valid for the operation, i.e., the prover is constrained to provide consistent values no matter what they are.

这是证明与验证过程而非计算过程。验证的赋值(也就是assignment)是输入和输出计算结果,要符合原始电路约束。

4.9 Verifiable Computation Protocol

The set of all the variable polynomials and the target polynomial is called a quadratic arithmetic program (QAP).

4.9.1 Non-Interchangeability of Operands and Output

- 目标:限定只由 构成,并且证明的等式必须是。

- 方案:分别使用不同的。verifier验证,防止左操作数,右操作数,输出的在证明中混用。

4.9.2 Variable Consistency Across Operands

- 目标:限定在使用的参数是一致的(回答4.6中的问题)。

- 方案:为校验校验 ,关键是类似于上面的对所有的有偏移量校验,这里是对每个参数有偏移量校验。过程如下:

- setup : 对每个参数生成 (Proving key) 和 (Verification key)

- proving : 对每个参数计算,然后合并计算

- verification : 校验

4.9.3 Non-malleability of Variable and Variable Consistency Polynomials

如同原文中的例子,以上的限制对常量(即多项式系数为0)的计算值是无效的,prover可以直接对多项式的常量赋值,即在使用来构造外额外的加上一个常量(同理),由于verification key里有是公开的,因此可以在计算时再乘上个来伪造证明。

解决方案是,增加随机数,在setup阶段verification key从改为(), 在verification阶段校验则相应的改为 。如果prover仍然想增加常量赋值,由于的原始值是秘密的,参考本小节上一部分“Malleability of Variable Consistency Polynomials”的例子分析如下:

4.9.4 Optimization of Variable Values Consistency Check

算法优化,减少key个数和配对函数执行次数。常用的Pinocchio协议,Groth16协议。

4.11 Public Inputs and One

verifer需要能输入公开参数,这样prover就无法通过任意构造,即必须要满足这些公开输入的约束;同时避免将这些公开输入硬编码到电路定义里,从而复用电路。将verifier拥有的公开输入独立出来,即,分开赋值计算,proving key只包含部分参数,prover使用这些进行计算证明。verifier使用其拥有的公开输入计算,将两者结果合并为最终结果。

-

Setup

- . . . separate all variable polynomials into two groups:

- verifier’s : (这部分参数是公开输入)

, and alike for and , where index 0 is reserved for the value of (限定了0阶即常量的值) - prover’s :

, and alike for and

- verifier’s : (这部分参数是公开输入)

- . . . separate all variable polynomials into two groups:

-

Verification

- assign verifier’s variable polynomial values and add to 1:

and similarly for and

… - valid operations check:

- assign verifier’s variable polynomial values and add to 1:

Effectively this is taking some variables from the prover into the hands of verifier while still preserving the balance of the equation. Therefore the valid operations check should still hold, but only if the prover has used the same values that the verifier used for his input.

4.12 Zero-Knowledge Proof of Computation

零知识。与上文类似,prover对分别使用不同的随机变换值进行同态加密。(使用相同的在某些特定场景下会有被轻易暴力破解的风险)。然后就是需要计算找到变换后整个等式的配平因子。

最终从可计算,无交互有效计算的角度,选择的等式关系,其中

It is quite curious that the original Pinocchio protocol was concerned primarily with the verifiable computation and less with the zero-knowledge property, which is a minor modification and comes almost for free.

以下引用安比实验室的解释:

even@安比实验室: 与前文中的零知方案不同,这里通过相加而不是相乘的方式来确保 prover 知识的零知性。

Pinocchio 协议是针对 GGPR 论文的改进,在3.1节中也提到了实现零知识只需要沿用 GGPR 论文的方法即可,并不是这篇论文的贡献。另外,Pinocchio 协议论文侧重工程实践,在2013年时,零知识证明还并没有得到应用。真正的应用还是自从匿名币ZCash起。

Ref:

- 从零开始学习 zk-SNARK : 来自 安比实验室,翻译原文,并且加入理解和拓展,推荐

- 零知识证明学习资源汇总